Въведение във видовете защитни стени

Търсенето на подходящи инструменти за работата представлява един от основните проблеми, с които се сблъскват предприятията, когато се опитват да защитят своите чувствителни данни. Повечето фирми може да нямат ясна представа как да намерят правилната защитна стена или защитни стени за своите нужди, как да настроят този тип защитни стени или защо такива защитни стени може да са необходими дори за общ инструмент като защитната стена.

Какво представляват защитните стени?

Защитната стена е вид инструмент за киберсигурност, използван за контрол на мрежовия трафик. Защитните стени могат да се използват за изолиране на мрежови възли, вътрешни източници или дори специални програми от външни източници на трафик. Софтуерът, хардуерът или облакът могат да бъдат защитни стени, при което защитните стени от всеки вид имат различни предимства и недостатъци. Основната цел на защитната стена е да блокира злонамерени мрежови заявки и пакети данни, като същевременно позволява легитимен трафик. Въпреки това, думата „защитна стена“ е твърде широка, за да може да се използва от купувачите на ИТ сигурност. Има много различни видове защитни стени, всяка от които работи по различни начини, както вътре, така и извън облака, за да осигури различни видове важни данни.

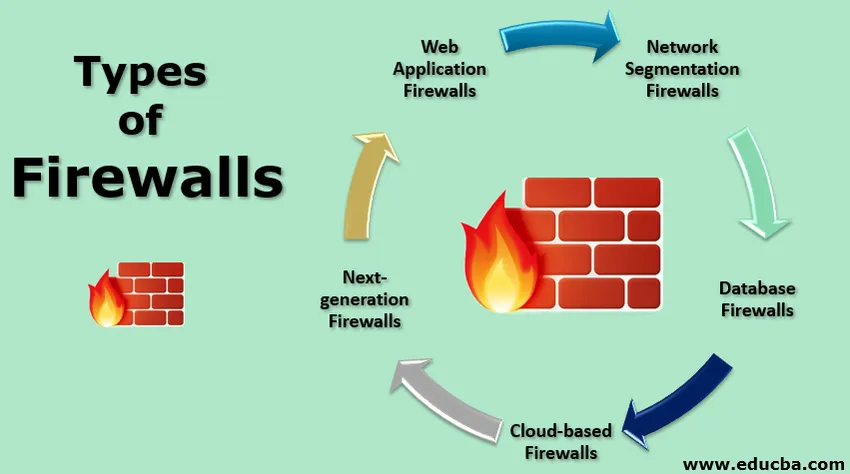

Топ 5 вида защитна стена

Сега ще видим вида на защитната стена:

1. Защитни стени на уеб приложения

Защитната стена на уеб приложението обикновено е прокси сървър между приложение на сървър и потребителите на приложение, което осъществява достъп до приложението извън корпоративната мрежа. Прокси сървърът приема входни данни и след това създава връзка от името на вътрешния клиент със заявката. Основно предимство на тази конфигурация е, че базата данни е защитена от проверки на портове, опити за намиране на код на сървъра на приложения или друго злонамерено поведение, управлявано от крайните потребители. За филтриране на злонамерените заявки прокси сървърът също анализира данните, за да предотврати достигането им до базата данни за уеб приложения.

Ниво на защита: Високо, защото сървърът за уеб приложения предлага буфер за неидентифицирани и потенциално злонамерени потребители, които в противен случай биха могли да имат директен достъп до сървъра на уеб приложенията. Това е важно, тъй като много приложения носят секретни данни, ценни за хакерите, които са особено привлекателни в приложенията, насочени към уеб.

Слабости и силни страни: Защитните стени на уеб приложения са по-прости, по-малко уязвими и по-лесни за кръпка от самите уеб сървъри. Това означава, че хакерите могат да считат приложенията зад защитната стена значително трудни. Но прокси защитните стени не поддържат лесно всички приложения и могат да намалят ефективността на безопасното приложение за крайните потребители.

2. Мрежови защитни стени за сегментиране

Защитна стена за сегментиране на мрежата (можем също да кажем, че защитните стени на вътрешната мрежа) се използва за управление на потоци от мрежов трафик между места, оперативни зони, подразделения или други бизнес единици. Прилага се в граници на подмрежата. По този начин може да има нарушение на мрежата в една област, а не в цялата мрежа. Той може да служи и за защита на областите от мрежата, които гарантира, като бази данни или звена за изследвания и разработки.

За много големи компании или компании с мрежови периметри, които са трудни за осигуряване, мрежовите защитни стени за сегментиране са най-полезни.

Ниво на защита: Докато един атакуващ може да не е в състояние да премести защитната стена за сегментиране на мрежата от част от мрежа в друга, той може да забави напредъка на атакуващия само на практика, ако първоначалното счупване е бързо идентифицирано.

Силни страни и слабости: Ако агресор постигне достъп до мрежата, тогава може да бъде значително по-трудно за защитната стена за сегментиране на мрежата да получи особено чувствителна информация.

3. Защитни стени на базата данни

Както подсказва името му, защитните стени са вид защитна стена за уеб приложения, предназначени да защитават бази данни. Те обикновено се инсталират точно на сървъра на базата данни (или близо до мрежовия запис, където повече от един сървър има няколко сървъра, предназначени да ги защитят). Тяхната цел е да идентифицират и избягват уникални сървърни атаки, като скриптове на различни сайтове, които могат да доведат до поверителна информация в бази данни, до които се осъществяват достъп от нападателите.

Ниво на защита : Загубата на поверителна информация обикновено е скъпа и скъпа, що се отнася до загубената достоверност и лошите реклами . За тази цел са необходими всички подходящи стъпки за защита на базите данни и техните данни. За сигурността на тези съхранени данни мрежовата защитна стена добави значително .

Ако съхранявате ценни или поверителни данни от база данни, силно се препоръчва използването на защитна стена. Според сигурността, базирана на риска, повече от 4 милиарда записа са били откраднати четири пъти по-високо, отколкото през 2013 г. Когато хакерите продължават ефективно да насочват към бази данни, това означава, че записите са все по-важни.

Силни страни и слабости: Защитните стени на сървъра могат да осигурят ефективна мярка за сигурност, а също така могат да се използват за проследяване, преглед и докладване на спазването за регулаторни цели. Въпреки това, само ако бъдат конфигурирани и модифицирани правилно и предлагат малка защита от експлоатация с нулев ден, те ще бъдат ефективни.

4. Облачни базирани защитни стени

Облачната защитна стена е алтернатива на защитната стена на корпоративния център за данни, но има същата цел: да защити мрежа, приложение, база данни или други ИТ ресурси.

Ниво на защита: Специалистът по сигурността, който е специализиран в управлението на защитната стена, конфигурира и управлява облачната защитна стена като услуга, така че да може да предложи отлична защита на ресурсите, които защитава. Освен това ще бъде много достъпен с малко или никакво планирано или непланирано прекъсване. Обикновено се прави с конфигурацията на фирмените рутери за пренасочване на трафика към облачната защитна стена, когато мобилните потребители се свързват към нея или чрез VPN, или като прокси.

Докато са предвидени специални защитни стени на контейнери, контейнер може да бъде защитен и чрез iptables, които работят върху контейнера с хост защитни стени.

Силни страни и слабости: Конфигурирането на защитна стена на контейнер вероятно е по-лесно от хост защитна стена, която работи на всеки контейнер. Но може да бъде разточително и трудно да се оправдае на базата на разходите в по-малки условия.

5. Защитни стени от следващо поколение

Защитните стени от следващо поколение се използват за защита на мрежата от нежелан трафик на данни, но се отличават от конвенционалните защитни стени. В допълнение към своя порт, произход, дестинация IP адрес и протокол, NGFW осигуряват видимост на софтуера с пълна стека видимост, като гледат съдържанието на всеки пакет данни. Тя ви позволява да забраните използването на конкретни приложения като връстници за приложения за споделяне на файлове в приложните слоеве и да ограничите приложенията, като например позволява на Skype да се използва за глас чрез IP повиквания, но не и за споделяне на файлове, като използвате защитна стена на приложен слой.

NGFW осигурява по-добро покритие на защитната стена на мрежата от конвенционалната защитна стена, оставяйки разходи и проблеми с производителността от една страна. Освен това много NGFW предоставят други функции като откриване на прониквания, сканиране на зловреден софтуер, както и проверка на SSL софтуер . Те могат да бъдат полезни за организации с тези приложения, които все още не разполагат с точкови решения, но също така могат да доведат до значително намаляване на капацитета за пропускане на данни при NGFW, когато са деактивирани.

Силни страни и слабости: NGFW има далеч по-зърнен контрол на данните, което позволява на NGFW да се справи с по-широк спектър от потенциални заплахи и не може да получи достъп до корпоративната мрежа. Въпреки това, NGFW струват повече от традиционните защитни стени, което може да причини проблеми с производителността на мрежата, тъй като те извършват проверка на пакети, а не само пакетни филтри.

Защита на нивото: Доста висока, защото те осигуряват висока степен на гранулиран контрол. Такива задачи може да са необходими за спазване на PCI и HIPAA.

Единно управление на заплахите

Унифицираните UTM устройства предоставят на малките и средни предприятия почти цялостно решение за безопасност като единична кутия, която се свързва в мрежата. Типичните UTM функции включват стандартните защитни стени, система за откриване на проникване (включително проверка на входящия трафик, електронна поща за вируси и зловреден софтуер, черни списъци) и черен списък от уеб адреси, които да спрат работниците да имат достъп до идентифицирани уебсайтове като фишинг. Функциите на защитната стена на уеб приложението и защитната стена от ново поколение (NGFW) също разполагат със сигурни уеб портали (понякога).

Силни страни и слабости: UTM имат ключова атракция: една покупка покрива всички изисквания за сигурност и може да контролира и конфигурира всички функции за защита чрез една конзола за управление. Повечето UTM предлагат базови нива на сигурност при първоначалната цена на закупуване, а допълнителните продукти за сигурност (като IPS) може да се предлагат при допълнителна лицензионна такса. Основният недостатък е, че UTM не могат да предлагат същото ниво на сигурност като комбинация от по-сложни продукти, но може да е академичен, защото често има избор между UTM и няма решение за безопасност.

UTM са подходящи за по-малки компании, които нямат специализиран персонал по сигурността и нямат необходимия опит за конфигуриране на точкови решения.

Ниво на защита: Някои UTM работят добре за осигуряване на мрежа, но най-добрите решения могат да предлагат по-добра защита за всеки защитен елемент.

заключение

И така, в тази статия видяхме различни видове защитни стени с техните силни и слаби страни. Независимо от типа на защитната стена, който сте избрали, имайте предвид, че неправилно функциониращата защитна стена може да бъде по-лоша от защитната стена, тъй като предлага опасно впечатление за сигурността, като предлага малко или никаква защитна стена. Надявам се, че ще намерите тази статия полезна при избора на подходяща защитна стена за вашата система.

Препоръчителни статии

Това е ръководство за Видовете защитни стени. Тук обсъждаме топ 5 вида като уеб приложение, мрежова сегментация, база данни, облачни бази и защитни стени от ново поколение с техните силни и слаби страни. Можете също да разгледате следните статии, за да научите повече -

- Топ 9 вида киберсигурност

- Въведение в технологиите за сигурност

- Какво е атака с фишинг?

- Какво е мрежова сигурност? | Предимства

- Устройства за защитна стена

- Какво е рутер?

- Умения да станете пълноценен уеб програмист